Zuletzt aktualisiert am 18. Mai 2024

Um es vor wegzunehmen: Ob man das braucht oder nicht, soll jeder selbst überlegen. Viele haben bereits einen Cloud-Speicher bei Google, OneDrive, oder sonst wo. Doch, je mehr Speicher man haben will, umso mehr kostet es also auch.

Aus diesem Grund könnte man die Überlegung machen, einen eigenen Cloud-Server zu Hause zu betreiben. Der Vorteil der hier beschriebenen Variante ist, dass weder das Betriebssystem noch die Server Software etwas kostet. Beides kann man kostenlos für die eigenen Zwecke herunterladen und nutzen.

OwnCloud bietet dazu noch den Vorteil, dass es für Android oder IOS entsprechende Apps für euer Smartphone in den jeweiligen App-Stores gibt.

Es ist ein sehr umfangreiches Tutorial, da ich auf die Installation der einzelnen Komponenten eingehe. Natürlich geht bei der Konfiguration dieser einzelnen Dinge noch mehr, aber für den Hausgebrauch als Cloud-Server sollte es ausreichend sein.

Ein Wort noch zur Hardware: Wer noch einen alten PC zu Hause herumstehen hat, ist damit bestens bedient.

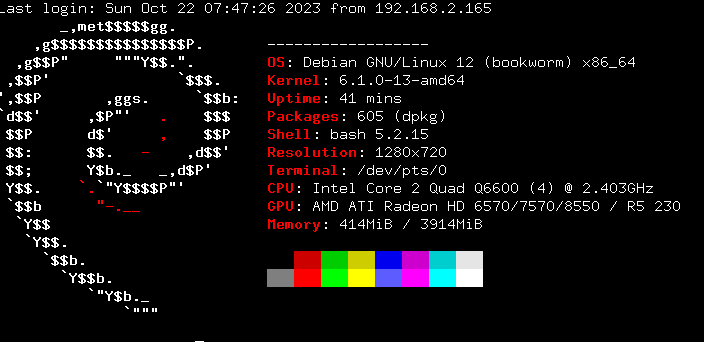

Ich selbst verwende für meinen Cloud-Server einen Intel Core 2 Quad mit 2,4 GHz 4 GB DDR2 Speicher und einer 1 TB großen Festplatte.

Als Betriebssystem läuft hier Debian 12 Bookworm. Mit Debian arbeite ich seit Version 2.2 Woody, kam Mitte 2002 raus.

Das Teil reicht für den Hausgebrauch locker als Cloud-Speicher aus.

Inhaltsverzeichnis

- 1 Was braucht man

- 2 Systemvoraussetzungen

- 3 Aktualisieren des Systems

- 4 Firewall installieren

- 5 Installation des Indianers (Apache Webserver)

- 6 Installation von MariaDB

- 7 PHP7.4 installieren

- 8 ownCloud Server unter Debian 12 installieren

- 9 Konfigurieren wir den Apache für ownCloud

- 10 Datenbankbenutzer für ownCloud anlegen

- 11 Abschluss der ownCloud Installation

- 12 Nachträgliche Konfiguration

- 13 Antiviren-Software

Was braucht man

Um den Cloud-Server betreiben zu können, brauchen wir neben dem bereits installierten Betriebssystem Debian mit ssh, noch den Apache Webserver, MariaDB als Datenbankserver, PHP7.4, eine Firewall und logischerweise die Software für den Cloud-Server. In diesem Fall ownCloud.

Systemvoraussetzungen

Die minimalen Voraussetzungen, um ownCloud betreiben zu können, findet ihr auf der hier Webseite von ownCloud.

Aktualisieren des Systems

Grundsätzlich stellen wir sicher, dass unser Betriebssystem auf dem neuesten Stand ist.

apt update && apt upgradeFirewall installieren

Bevor wir überhaupt an die Installation der einzelnen Komponenten für den Cloud-Server gehen, sichern wir den Rechner erst einmal durch eine Firewall. Hier nehmen wir ufw (Unkomplizierte Firewall).

Wir tippen folgenden Befehl in die Konsole um ufw zu installieren:

apt install ufwDenn im Gegensatz zu anderen Debian basierenden Distributionen ist ufw bei Debian selbst nicht von Haus aus automatisch mit installiert. Egal. Ist ja kein Akt.

Aktivieren müssen wir das Ganze auch noch. Das geschieht mittels:

systemctl enable --now ufwDieser Befehl aktiviert den UFW-Dienst beim Booten und stellt so sicher, dass Dein System nach dem Neustart geschützt bleibt.

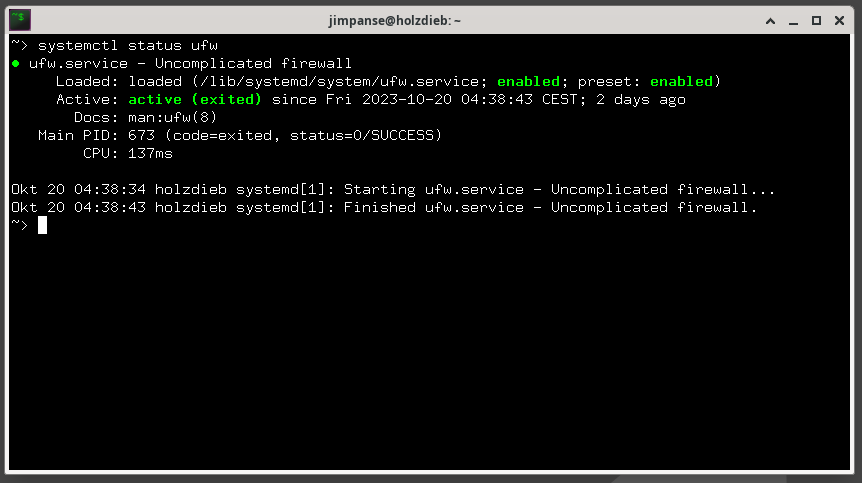

Schließlich ist es wichtig, den Status von UFW zu überprüfen, um sicherzustellen, dass es fehlerfrei läuft. Du kannst den Status des UFW-Dienstes überprüfen, indem du den folgenden Befehl ausführst:

systemctl status ufw

Nachdem UFW nun installiert ist und ausgeführt wird, erfolgt anschließend die Aktivierung der Firewall. Standardmäßig blockiert UFW den gesamten eingehenden Datenverkehr und lässt den gesamten ausgehenden Datenverkehr zu. Durch die Aktivierung der Firewall wird sichergestellt, dass euer System geschützt bleibt, indem unbefugter Zugriff blockiert wird.

Die Firewall aktivieren wir mit

ufw enablewas uns mit

Firewall is active and enabled on system startupquittiert wird.

Um schon mal ein kleineres Maß an Sicherheit zu haben, erstellen wir schon mal die ersten 3 Regeln. Es macht Sinn, erst mal alles zu verbieten und nur das zu erlauben, was wir durch die Firewall durchlassen wollen. Rein darf nur das, was wir wollen, raus erst mal alles.

Um alle eingehenden Verbindungen zu verbieten:

ufw default deny incomingAlle ausgehenden Verbindungen erlauben:

ufw default allow outgoingDa wir uns weiterhin mittels ssh zum Server verbinden wollen, sollten wir ssh erlauben:

ufw allow 22ssh läuft standardmäßig auf Port 22, daher geben wir diesen Port frei. Es gibt Administratoren, die schwören aus Sicherheitsgründen darauf, dass man ssh auf einen anderen Port legt, um es den Angreifern schwerer zu machen, ins System einzudringen. Allerdings sollte man bedenken, dass es ohnehin nur 65535 Ports insgesamt gibt. Von den 65535 Ports zählen 1024 Ports zu den ständig bekannten. Auf diesen laufen standardmäßig Dienste, wie auf Port 80 der Webserver, Port 22 für SSH, 143 für IMAP (E-Mail-Eingang), 25 SMTP (E-Mail-Ausgang). Den Port zu verändern macht keinen Sinn, da ein einfacher Portscan den Port ohnehin offenlegen wird. Also können wir auch die Standardports für die Dienste lassen und dem System Gott root den Remotezugriff via SSH sperren. Wir brauchen für dieses Tutorial auch nur 2. Port 22 für ssh und Port 80 für die Webanwendung.

Die eingehende Verbindung auf Port 80 geben wir ebenfalls wie bei ssh mit

ufw allow 80frei. Alternativ kann man auch

ufw allow "WWW"nehmen. Hat den gleichen Effekt.

Damit ist die Installation und Konfiguration der Firewall fertig. Ab zum nächsten Punkt auf der Liste … Der Webserver Apache.

Installation des Indianers (Apache Webserver)

Um den Apache Webserver zu installieren, tippen wir in der Konsole als root:

apt install apache2 -yAls Ausgabe erhalten wir dann Folgendes:

[su_box title="Ausgabe Konsole" style="soft"] Reading package lists...Done

Building dependency tree... Done

Reading state information... Done

The following additional packages will be installed:

apache2-data apache2-utils

Suggested packages: apache2-doc apache2-suexec-pristine | apache2-suexec-custom

The following NEW packages will be installed:

apache2 apache2-data apache2-utils 0 upgraded, 3 newly installed, 0 to remove and 0 not upgraded.

Need to get 577 kB of archives. After this operation, 1,890 kB of additional disk space will be used.[/su_box]Und schon geht es auch mit der Installation los. Wer die zu installierenden Pakete noch mal vorher überprüfen möchte, lässt das -y hinter dem Befehl weg.

Starten des Apache

Sobald die Installation abgeschlossen ist, wird Apache gestartet und für die Ausführung beim Systemstart aktiviert. Da brauchen wir uns nicht weiter drum zu kümmern.

Überprüfen können wir das Ganze mit

systemctl status apache2Sollte der Indianer weder gestartet noch für die Ausführung beim Systemstart aktiviert sein, ist das kein Beinbruch. Mit einem

systemctl enable --now apache2überzeugen wir unser Betriebssystem, den Webserver zu starten.

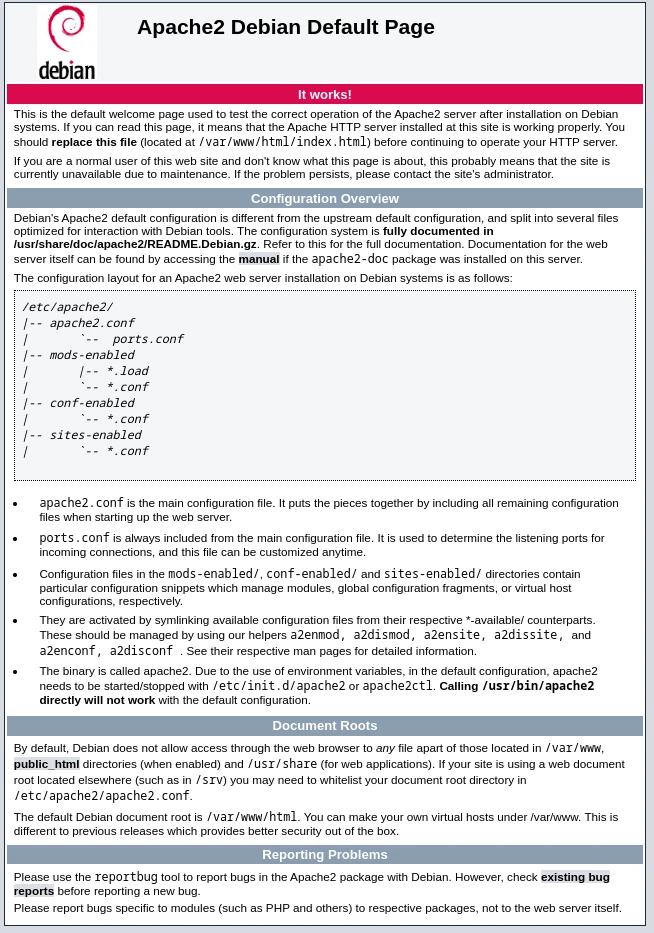

Arbeitet der Webserver?

Zum Abschluss überprüfen wir noch, ob der Webserver korrekt funktioniert. Dazu starten wir einen Browser unserer Wahl und geben in die Adressleiste die IP-Adresse des Rechners ein, auf dem der Webserver installiert wurde.

Wenn der Apache2 richtig installiert wurde, sollte nachfolgende Webseite auftauchen:

Eine eigene Seite könnte man jetzt noch einrichten, sodass man quasi seine eigene Webseite von zu Hause aus betreiben könnte, aber das lassen wir an dieser Stelle.

Allerdings, der Apache2 weist da meist eine Schwachstelle auf, die wir gleich mal beheben. Da meist in der Standardkonfiguration mod_status aktiv ist, kann dies ggf. Nutzerdaten preisgeben. Gerade wenn man irgendwann noch mit dem Gedanken spielt, Tor Hidden_Services zu nutzen. Sollte man zwar nicht auf dem gleichen Server machen, wie die Cloud, aber nun ja.

Um mod_status zu deaktivieren, tippen wir in die Konsole

a2dismod statusein. Anschließend noch mit systemctl restart apache2 den Indianer neu starten.

Installation von MariaDB

MariaDB 10.11 ist die aktuellste unterstützte Version von MariaDB und die aktuell verfügbare Version in den Standard-Debian 12-Repositorys.

Um die Version zu überprüfen, hacken wir in unsere Tastatur folgenden Befehl:

apt show mariadb-serverDie Ausgabe sollte dann ungefähr so aussehen:

Package: mariadb-server

Version: 1:10.11.4-1~deb12u1

Priority: optional

Section: database

Source: mariadb

Maintainer: Debian MySQL Maintainers pkg-mysql-maint@lists.alioth.debian.org

Installed-Size: 55,2 MB

Provides: virtual-mysql-server

Pre-Depends: adduser (>= 3.40), debconf, mariadb-common (>= 1:10.11.4-1~deb12u1)

. . .Um die Installation zu starten, reicht es, folgendes in die Konsole zu tippen:

apt install mariadb-serverNachfolgend werden dann die Pakete aufgelistet, die installiert werden, damit der Datenbankserver funktioniert.

Paketlisten werden gelesen… Fertig

Abhängigkeitsbaum wird aufgebaut… Fertig

Statusinformationen werden eingelesen… Fertig

Die folgenden zusätzlichen Pakete werden installiert:

galera-4 libcgi-fast-perl libcgi-pm-perl libdaxctl1 libfcgi-bin libfcgi-perl libfcgi0ldbl libhtml-template-perl libndctl6 libpmem1 liburing2 mariadb-plugin-provider-bzip2 mariadb-plugin-provider-lz4

mariadb-plugin-provider-lzma mariadb-plugin-provider-lzo mariadb-plugin-provider-snappy mariadb-server-core pv rsync

Vorgeschlagene Pakete:

libipc-sharedcache-perl mailx mariadb-test netcat-openbsd python3-braceexpand

Die folgenden NEUEN Pakete werden installiert:

galera-4 libcgi-fast-perl libcgi-pm-perl libdaxctl1 libfcgi-bin libfcgi-perl libfcgi0ldbl libhtml-template-perl libndctl6 libpmem1 liburing2 mariadb-plugin-provider-bzip2 mariadb-plugin-provider-lz4

mariadb-plugin-provider-lzma mariadb-plugin-provider-lzo mariadb-plugin-provider-snappy mariadb-server mariadb-server-core pv rsync

0 aktualisiert, 20 neu installiert, 0 zu entfernen und 0 nicht aktualisiert.

Es müssen 12,8 MB an Archiven heruntergeladen werden.

Nach dieser Operation werden 106 MB Plattenplatz zusätzlich benutzt.

Möchten Sie fortfahren? [J/n]Enter Taste drücken und schon geht es mit der Installation los.

Um die Version des Installierten MairaDB Server zu überprüfen, tippen wir ein kurzes

mariadb -Vin die Konsole. Ein Einzeiler sollte auftauchen, der Folgendes präsentiert:

mariadb Ver 15.1 Distrib 10.11.4-MariaDB, for debian-linux-gnu (x86_64) using EditLine wrapperRichten wir den Datenbankserver ein

Bei der Installation wird MariaDB gestartet und für die Ausführung beim Systemstart aktiviert. Sollte zumindest. Das überprüfen wir mit

? mariadb.service - MariaDB 10.11.4 database server

Loaded: loaded (/lib/systemd/system/mariadb.service; enabled; preset: enabled)

Active: active (running) since Sun 2023-10-22 09:59:04 CEST; 4min 22s ago

Docs: man:mariadbd(8)

https://mariadb.com/kb/en/library/systemd/

Main PID: 87231 (mariadbd)

Status: "Taking your SQL requests now…"

Tasks: 9 (limit: 18920)

Memory: 196.3M

CPU: 570ms

CGroup: /system.slice/mariadb.service

??87231 /usr/sbin/mariadbd

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Note] InnoDB: File './ibtmp1' size is now 12.000MiB.

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Note] InnoDB: log sequence number 46456; transaction id 14

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Note] InnoDB: Loading buffer pool(s) from /var/lib/mysql/ib_buffer_pool

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Note] Plugin 'FEEDBACK' is disabled.

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Warning] You need to use --log-bin to make --expire-logs-days or --binlog-expire-logs-seconds work.

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Note] Server socket created on IP: '127.0.0.1'.

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Note] InnoDB: Buffer pool(s) load completed at 231022 9:59:04

Okt 22 09:59:04 bookworm mariadbd[87231]: 2023-10-22 9:59:04 0 [Note] /usr/sbin/mariadbd: ready for connections.

Okt 22 09:59:04 bookworm mariadbd[87231]: Version: '10.11.4-MariaDB-1~deb12u1' socket: '/run/mysqld/mysqld.sock' port: 3306 Debian 12

Okt 22 09:59:04 bookworm systemd[1]: Started mariadb.service - MariaDB 10.11.4 database server.Man kann den Dienst auch über den Befehl systemctl verwalten.

Um mariadb zu starten:

systemctl start mariadb-serverUm mariadb zu einem Neustart zu bewegen:

systemctl restart mariadb-serverZum Stoppen des Dienstes:

systemctl stop mariadbOder um den Dienst beim Hochfahren des Rechners erst gar nicht starten zu lassen:

systemctl disable mariadbMacht aber keinen Sinn, da sonst der Cloud-Server nicht läuft. Ohne Datenbank keine Cloud.

Absichern des Datenbankservers

Der Datenbankserver läuft zwar, ist aber weder abgesichert noch konfiguriert. Das machen wir jetzt.

MariaDB wird mit einem Standardsicherheitsskript geliefert, mariadb-secure-installation, das verwendet wird, um die Sicherheit der MariaDB-Installation zu verbessern, indem:

- Festlegen des Passworts für Root-Konten (falls erforderlich).

- Deaktivieren der Remote-Root-Anmeldung bei den Datenbanken.

- Entfernen anonymer Benutzerkonten.

- Entfernen der Testdatenbank, auf die standardmäßig anonyme Benutzer zugreifen können.

Einfach den folgenden Befehl ausführen, um das Skript zu starten.

mariadb-secure-installationDieses Skript führt durch ein paar Aufforderungen, die ich hier im Einzelnen erklären will. Durch diese Aufforderungen werden verschiedene Sicherheitseinstellungen aktiv oder halt auch nicht. Bei der ersten Aufforderung wird man gebeten, das aktuelle Datenbank-root-Passwort einzugeben. Da wir noch kein Passwort eingerichtet haben, drücken wir hier auf Enter.

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!

In order to log into MariaDB to secure it, we'll need the current

password for the root user. If you've just installed MariaDB, and

haven't set the root password yet, you should just press enter here.

Enter current password for root (enter for none):Beim nächsten Punkt werden wir gefragt, ob wir denn ein Datenbankpasswort für den Nutzer root erstellen wollen:

OK, successfully used password, moving on…

Setting the root password ensures that nobody can log into the MariaDB

root user without the proper authorisation.

Set root password ? [Y/n] :Nachdem wir das erledigt haben, drücken wir für weitere Punkte einfach Enter und wir sind mit dem Datenbankserver durch.

So, kurzer Zwischenstand: Firewall läuft, Webserver läuft, Datenbankserver läuft. Als Nächstes installieren wir PHP7.4. Ich hätte gerne die derzeit aktuelle Version von PHP8.2, aber damit läuft ownCloud nicht.

PHP7.4 installieren

Um PHP 7.x/8.0/8.1 unter Debian 12 zu installieren, installieren wir SURY, ein Drittanbieter-Repository, das PHP-Pakete wie folgt bereitstellt:

apt -y install apt-transport-https lsb-release ca-certificates curl wget gnupg2Um SURY nutzen zu können, muss das Repository zunächst signiert werden, sonst beschwert sich apt und installiert nichts. Daher laden wir uns die SURY Signatur runter und fügen Sie zu den vertrauenswürdigen Quellen für apt hinzu:

wget -qO- https://packages.sury.org/php/apt.gpg | gpg --dearmor > /etc/apt/trusted.gpg.d/sury-php-x.x.gpgAnschliessend noch die Adresse in die /etc/apt/sources.list eintragen, damit apt auch unsere gewünschten Pakete zur Installation findet:

sh -c 'echo "deb https://packages.sury.org/php/ $(lsb_release -sc) main" > /etc/apt/sources.list.d/php.list'Dann noch ein

apt updateund wir sind, bereit, das Paket PHP7.4 zu installieren.

PHP7.4 nun geht es los

PHP 7.x steht jetzt zur Installation zur Verfügung.

apt-cache policy php7.4php7.4:

Installiert: 1:7.4.33-8+0~20230904.88+debian12~1.gbp87c414

Installationskandidat: 1:7.4.33-8+0~20230904.88+debian12~1.gbp87c414

Versionstabelle:

*** 1:7.4.33-8+0~20230904.88+debian12~1.gbp87c414 500

500 https://packages.sury.org/php bookworm/main amd64 Packages

100 /var/lib/dpkg/statusHier ist es bereits installiert. Wäre es anders, würde bei Installiert: None stehen und der Eintrag 100 /var/lib/dpkg/status würde fehlen.

Somit können wir ejtzt PHP 7.4 von SURY-Repos installieren.

apt install php7.4Anschließend noch die extra Module für den Apache Server etc. installieren:

apt install libapache2-mod-php7.4 php7.4-{mysql,intl,curl,gd,xml,mbstring,zip} -yDas war es. Nun können wir uns dem letzten Schritt der Installation widmen. Endlich kommt der Cloud Server dran.

ownCloud Server unter Debian 12 installieren

ownCloud Repository einrichten

OwnCloud ist in Debian 12-Repositorys nicht standardmäßig enthalten. Es gibt jedoch ein Repo für jede Linux-Distribution, die von ownCloud selbst verwaltet wird.

Es stehen verschiedene ownCloud-Repos für verschiedene Debian-Release-Versionen zur Verfügung. Wir verwenden Debian 12, also nutzen wir auch das entsprechende Repo:

Als Erstes wieder die notwendige Signatur und den PGP Schlüssel einpflegen:

echo 'deb http://download.opensuse.org/repositories/isv:/ownCloud:/server:/10/Debian_12/ /' | sudo tee /etc/apt/sources.list.d/isv:ownCloud:server:10.listPGP-Schlüssel:

curl -fsSL https://download.opensuse.org/repositories/isv:ownCloud:server:10/Debian_12/Release.key | gpg --dearmor | tee /etc/apt/trusted.gpg.d/isv_ownCloud_server_10.gpg > /dev/nullAnschließend testen wir, ob alles korrekt durchläuft und führen ein apt update aus. Kommen keine Fehlermeldungen, machen wir uns ans Installieren von ownCloud.

apt install owncloud-complete-filesWenn ownCloud installiert wird, werden im Verzeichnis /var/www/ownCloud ein paar Dateien hinterlegt, die für den Betrieb von ownCloud benötigt werden:

ls -1 /var/www/owncloudNun sollte der Inhalt des Verzeichnisses aufgelistet werden, was in etwa so aussehen sollte:

[su_box title="Inhalt des Ordners" style="soft"]apps

apps-external

assets

AUTHORS CHANGELOG.md

config

console.php

COPYING

core

cron.php

data

db_structure.xml

etc

index.html

index.php

lib

occ

ocm-provider

ocs

ocs-provider

public.php

README.md

remote.php

resources

robots.txt

settings

status.php

updater

version.php[/su_box]Konfigurieren wir den Apache für ownCloud

Um Apache zum Servern des ownCloud-Inhalts zu konfigurieren, müssen wir eine ownCloud-Apache-Konfigurationsdatei erstellen, in der wir das ownCloud-Verzeichnis als unser Stammverzeichnis definieren können.

Nachfolgenden Befehl einfach dazu kopieren und ausführen:

cat > /etc/apache2/sites-available/owncloud.conf << 'EOL'

Alias / "/var/www/owncloud/"

<Directory /var/www/owncloud/>

Options +FollowSymlinks

AllowOverride All

<IfModule mod_dav.c>

Dav off

</IfModule>Wir verifizieren noch kurz die Konfiguration mit

apachectl -lSie sollte ohne Fehler durchlaufen.

Jetzt aktivieren wir die ownCloud Seite und deaktivieren die Apache Testseite.

a2ensite owncloud.confa2dissite 000-default.confAls Nächstes aktivieren wir noch ein paar Module, um einen reibungslosen Betrieb zu gewährleisten:

a2enmod rewrite mime unique_id php7.4Ändern die Eigentumsrechte am ownCloud root Verzeichnis:

chown -R www-data: /var/www/owncloudund starten jetzt erst den Apache neu:

systemctl restart apache2Datenbankbenutzer für ownCloud anlegen

Da wir bereits einen privilegierten Benutzer für den Datenbankserver angelegt haben, loggen wir uns mit

mysql -u root -p ein, geben unserer SUPERGEHEIMES Passwort ein, was wir zuvor bei der Konfiguration des mariadb Servers für den Benutzer root festgelegt haben.

Als Erstes legen wir mal die Datenbank für ownCloud an:

create database ownclouddb;jetzt den Benutzer angeben und ihm die notwendigen Rechte für die erstellte Datenbank erteilen:

grant all on ownclouddb.* to ocadmin@localhost identified by "STRENGGEHEIMESPASSWORT";STRENGGEHEIMESPASSWORT ersetzen wir durch ein Passwort unserer Wahl.

Tabellen neu einlesen und raus aus dem Datenbankserver:

flush privileges;

quitGute Nachricht: Wir sind fast durch!

Abschluss der ownCloud Installation

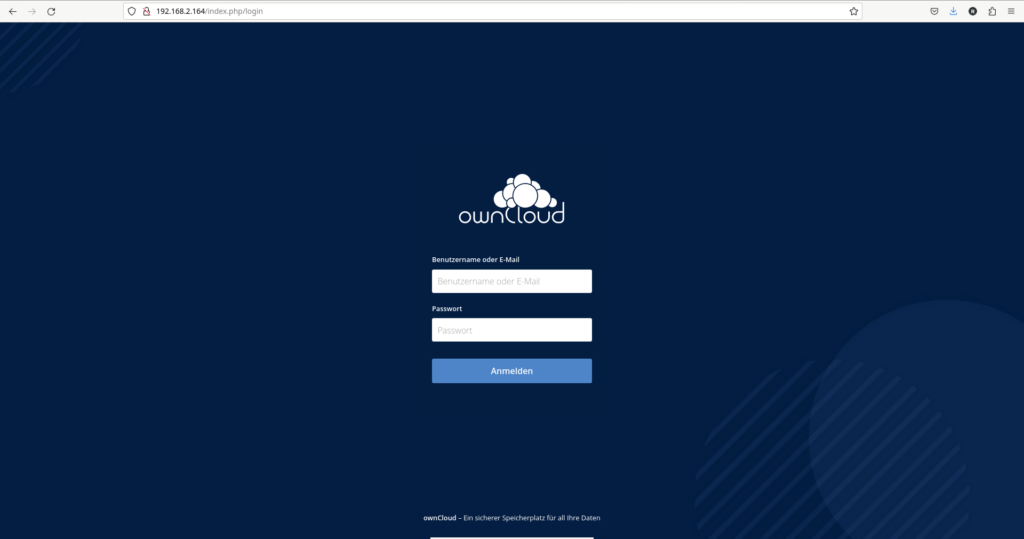

Um die ownCloud Installation zu Ende zu bringen, öffnen wir einen Browser unserer Wahl und geben in die Adresszeile wieder die IP-Adresse des Rechners ein, auf dem wir gerade alles vorbereitet haben.

http://IP-DES-SERVERSWenn Du auf die ownCloud-Serveradresse zugreifst, wirst Du von der ownCloud-Konfigurationsoberfläche begrüßt. Hier geben wir einen Benutzernamen und Passwort für den Administrator an, geben die Informationen für den Datenbankzugriff an. Hier kommen die Daten rein, die wir vorhin beim Erstellen der Datenbank für ownCloud angegeben haben.

So sieht dann der Anmeldebildschirm von ownCloud aus, wenn alles fertig ist.

Viel Spaß nun mit dem eigenen Cloud-Server.

Nachträgliche Konfiguration

Passt vielleicht doch relativ gut hier rein, denn dem einen oder anderen werden gewiss noch ein paar Dinge fehlen.

ownCloud bietet noch einem Appstore an, wo gewisse Dinge nachinstalliert werden können. Die einen sind kostenlos, andere kostenpflichtig. Zu letzterem zählt alles, was in die Enterprise Variante fällt.

Bei meiner Installation war der Marketplace (so heißt der App-Store) nicht aktiviert, bzw. in der Konfiguration nicht vorhanden.

Es ist aber kein Problem, diesen nachträglich zu aktivieren und sich dann noch das eine oder andere Feature zu installieren.

Dafür öffnen wir zunächst im Verzeichnis /var/www/ownCloud/config die config.php:

sudo nano /var/www/ownCloud/config/config.phpund erweitern diese um den Eintrag

'appstoreenabled' => 'true',speichern und schließen diese dann wieder. Sollte das nicht den gewünschten Erfolg bringen, kann man sich in der Konsole noch mit

sudo -u www-data ./occ app:enable marketim Verzeichnis /var/www/ownCloud weiterhelfen.

Antiviren-Software

Auch wenn es immer noch häufig in den Köpfen vieler Linux User herumschwirrt, dass man kein AntiViren Programm unter Linux braucht, sinnvoll ist es trotzdem diese zu installieren.

Unter Linux gibt es dazu eine Open-Source Lösung namens Clam AntiVirus, welche unter Millionen Nutzern und Firmen freudige Anwender gefunden hat. Auch ich verwende diese Software auf meinen Servern und Clients.

Die Installation ist recht einfach. Groß konfigurieren brauchen wir da auch nichts, da der Dienst im Hintergrund läuft. Lediglich ownCloud muss wissen, dass es eine Antiviren Software gibt, die es nutzen kann. Doch zunächst installieren wir ClamAV:

sudo apt install clamav clamav-daemon -yinstallieren lassen, fertig.

Wir legen hier noch kurz einen Cronjob (kurz sudo crontab -e in die Konsole tippen) für freschclam an, damit dieser einmal in der Stunde die Malware DB aktualisiert:

# m h dom mon dow command

30 * * * * /usr/bin/freshclam --quietJetzt wird zu jeder Stunde und 30 Minuten die Datenbank aktualisiert.

ownCloud Einstellungen

Im App Market von ownCloud suchen wir die App Anti-Virus, die wir unter der Kategorie Security finden und aktivieren diese

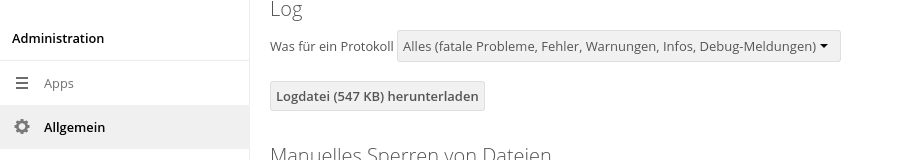

Anschließend in den Einstellungen unter Administration, die Logs auf das einstellen, was im Bild zu sehen ist.

Unter der Rubrik Sicherheit finden wir dann die Antiviruseinstellungen. Diese sollten sich automatisch auf ClamAV Daemon (Unix Socket) eingestellt haben.

ClamAV kann hier in verschiedenen Einstellungen betrieben werden, die hier näher beschrieben sind.